Nmap: La Herramienta Definitiva para Exploración de Redes

¿Qué es Nmap?

Nmap (Network Mapper) es una herramienta de código abierto para exploración de redes y auditoría de seguridad. Permite descubrir hosts, servicios y vulnerabilidades en una red, siendo una pieza clave en el arsenal de cualquier profesional de la ciberseguridad. Su uso no se limita solo a expertos en seguridad, sino que también es útil para administradores de redes y cualquier persona interesada en conocer la infraestructura de su red.

Nmap permite realizar escaneos detallados, identificar sistemas operativos, detectar servicios y analizar configuraciones de red. Su versatilidad y eficiencia lo han convertido en una herramienta fundamental tanto en entornos empresariales como en pruebas de penetración. De hecho, ha sido utilizada en diversas investigaciones forenses digitales y en la optimización de redes de grandes corporaciones.

Historia y Creación

- Desarrollado por Gordon Lyon (Fyodor) en 1997.

- Escrito en C, C++ y Lua.

- Compatible con Windows, Linux, macOS y BSD.

- Se mantiene en constante actualización con nuevas técnicas de escaneo y detección.

Gordon Lyon – Creador de Nmap

Desde su lanzamiento, Nmap ha evolucionado hasta convertirse en una de las herramientas más confiables y utilizadas en la comunidad de ciberseguridad. Su flexibilidad y amplia documentación han facilitado su adopción tanto en ambientes académicos como en la industria. Un dato curioso es que Nmap ha aparecido en películas como The Matrix Reloaded y Die Hard 4.0, lo que evidencia su popularidad en la cultura hacker.

Principales usos:

- Descubrimiento del host: Nmap identifica los hosts activos en una red, sentando las bases para una exploración más profunda.

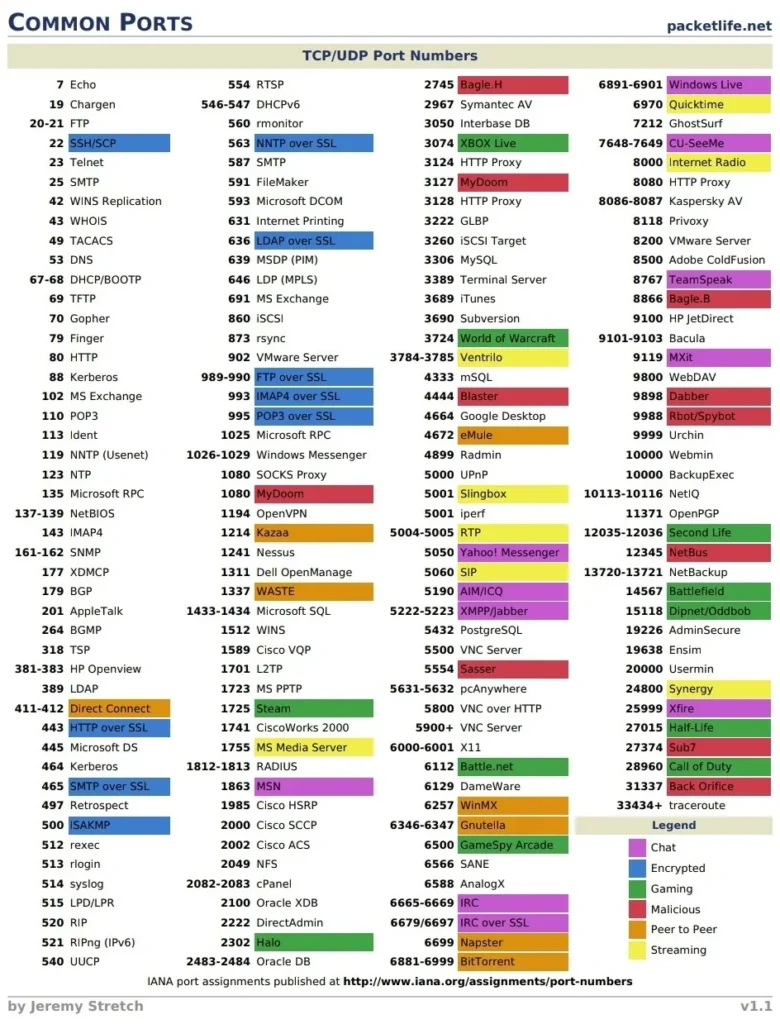

- Exploración de puertos: Nmap descubre puertos y servicios abiertos, lo que permite a los administradores conocer la superficie de ataque de una red.

- Detección de versiones: Nmap puede identificar versiones de servicios y ayudar a localizar posibles vulnerabilidades asociadas a versiones específicas.

- Interacción programable: el NSE (Nmap Scripting Engine) de Nmap permite a los usuarios crear análisis a medida y automatizar tareas complejas.

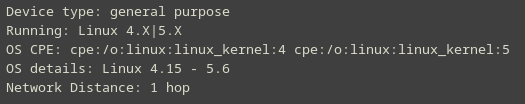

- Huella digital del sistema operativo: las capacidades de detección de SO de Nmap permiten a los administradores identificar los sistemas operativos que se ejecutan en los hosts descubiertos, lo que ayuda con el inventario de la red y las evaluaciones de seguridad.

Instalación de Nmap

En Linux (Debian/Ubuntu)

sudo apt update

sudo apt install nmapActualiza los repositorios y luego instala Nmap en sistemas Debian/Ubuntu. Este comando asegura que se descargue la última versión estable desde los repositorios oficiales.

En Linux (Fedora)

sudo dnf install nmap

Instala Nmap utilizando el gestor de paquetes DNF en Fedora. DNF gestiona automáticamente las dependencias necesarias para un funcionamiento óptimo de Nmap.

En Windows (Aquí no usamos esto)

- Descarga el instalador desde nmap.org.

- Instálalo y agrégalo a la variable de entorno si es necesario.

En Windows, Nmap puede ejecutarse desde la línea de comandos de PowerShell o CMD. Se recomienda instalar WinPcap o Npcap para obtener mejores resultados en los escaneos de red. Un dato interesante es que Nmap cuenta con una interfaz gráfica llamada Zenmap, que facilita su uso para quienes no están familiarizados con la línea de comandos (los delicados de Windows).

Verificación de Instalación

nmap --versionVerifica que Nmap esté instalado correctamente mostrando su versión. Si el comando devuelve una versión válida, significa que la instalación fue exitosa y está listo para usarse.

Comandos Esenciales de Nmap

Descubrir un host en la red

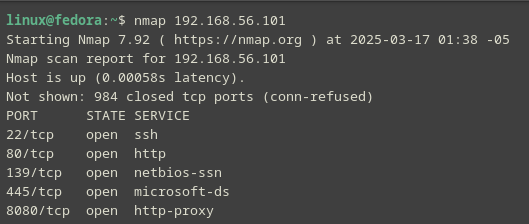

nmap 192.168.56.101Realiza un escaneo básico para verificar si el host está activo y qué puertos están abiertos. Este comando es útil para comprobar la conectividad de un dispositivo dentro de una red.

Escanear puertos comunes

nmap -F 192.168.56.101Escanea únicamente los puertos más frecuentemente utilizados, lo que hace que el escaneo sea más rápido que uno completo. Se recomienda cuando se busca obtener información rápida sin consumir muchos recursos.

Escanear todos los puertos

nmap -p- 192.168.56.101Realiza un escaneo de los 65,535 puertos de un sistema para una detección completa. Útil para descubrir servicios menos conocidos ejecutándose en un servidor. Este escaneo puede tomar más tiempo, dependiendo del tamaño de la red y la velocidad de conexión.

Escaneo TCP Completo

nmap -sT 192.168.56.101Establece una conexión completa con cada puerto, útil cuando no se tienen privilegios administrativos. Este tipo de escaneo es fácil de detectar por firewalls y sistemas de prevención de intrusos (IPS).

Escaneo SYN Stealth

nmap -sS 192.168.56.101Envío de paquetes SYN sin completar la conexión, lo que hace el escaneo más sigiloso y menos probable de ser detectado por sistemas de seguridad. Es ideal para pruebas de penetración sin alertar a los administradores de red.

Detecta versiones de servicios activos

sudo nmap -sV -p 80 192.168.56.101Conocer las versiones de los servicios que se ejecutan en puertos abiertos es esencial para la evaluación de vulnerabilidades.

Detectar Sistema Operativo

nmap -O 80 192.168.56.101Nmap también puede determinar el sistema operativo de un host objetivo a través de la huella digital del SO cuando se utiliza el indicador -O.

Escaneos a Gran Escala

Ahora que conoces algunos de los comandos y opciones básicos de Nmap, vamos a ponerlos en práctica. Para seguir adelante, necesitarás un rango de IP para escanear. Para encontrar un rango en tu red, primero, encuentra la dirección IP de tu dispositivo. Para este artículo, usaremos 192.168.56.101, así que para nuestro rango IP, usaremos 192.168.56.0/24, que es la notación CIDR (Classless Inter-Domain Routing) que representa las 256 direcciones 192.168.56.0 – 192.168.0.255.

Escaneo de una red completa

nmap 192.168.56.0/24Escanea todos los dispositivos dentro de la subred 192.168.56.0/24 para detectar hosts activos. Es útil para administradores de red que desean mapear su infraestructura.

Uso de scripts NSE para análisis avanzado

nmap --script=vuln 192.168.56.101Ejecuta scripts de Nmap para buscar vulnerabilidades conocidas en el host. Ideal para auditorías de seguridad y análisis proactivos en redes empresariales.

Datos Curiosos

- Nmap ha sido utilizado en investigaciones de seguridad de grandes corporaciones y gobiernos.

- En 2003, un investigador logró detectar una vulnerabilidad crítica en una infraestructura bancaria utilizando Nmap.

- La comunidad de ciberseguridad ha desarrollado más de 600 scripts NSE que amplían las capacidades de Nmap.

Listado de Puertos