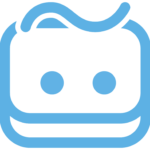

Reglas de Control ACL y la Wildcard

Las Listas de Control de Acceso (ACL, por sus siglas en inglés) son reglas utilizadas en redes para filtrar tráfico basado en direcciones IP, protocolos y puertos. Se implementan en routers y switches para mejorar la seguridad y restringir el acceso a ciertos recursos de la red.

En este Laboratorio hablaremos de las 2 listas de control principales: Estándar y Extendidas

ACL Estandar

- Filtran el tráfico basándose solo en la dirección IP o dirección de red de origen.

- Rango de identificación: 1 – 99 (ACL numéricas) o mediante nombres (ACL nombradas).

- Se aplican generalmente cerca del destino para evitar bloquear tráfico legítimo.

Juguemos poniéndolo a prueba…

Descargamos el Laboratorio listo para Packet Tracer desde Aqui

Lo ejecutamos

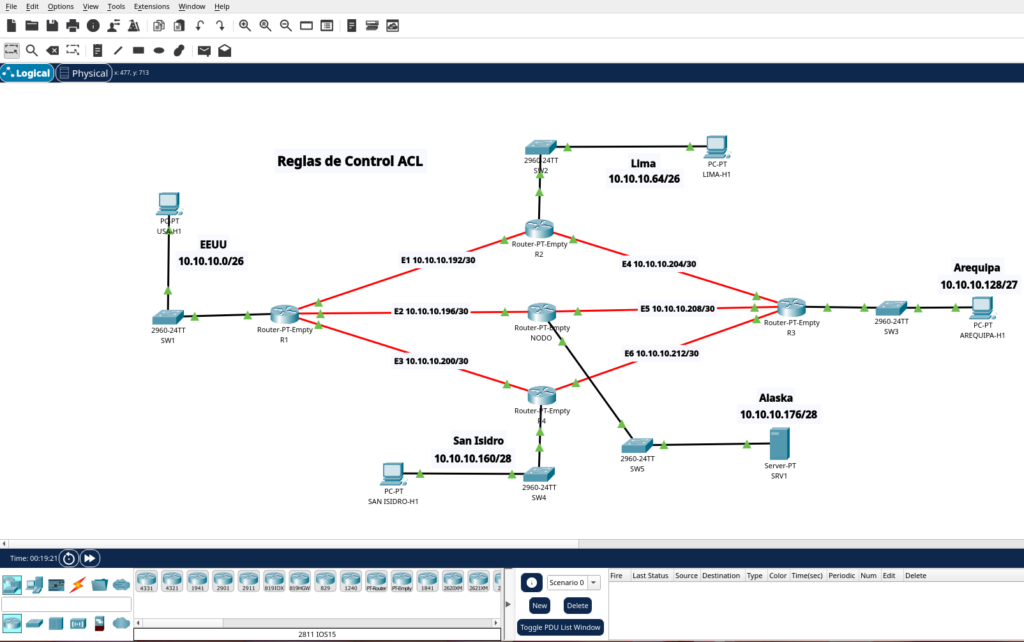

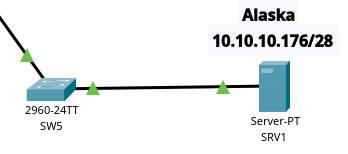

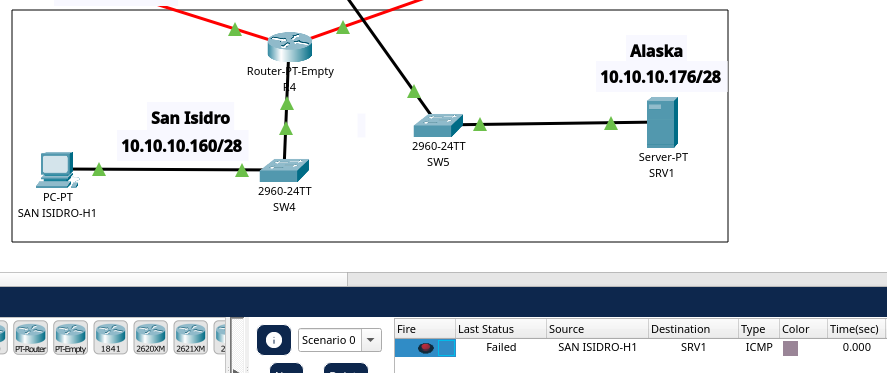

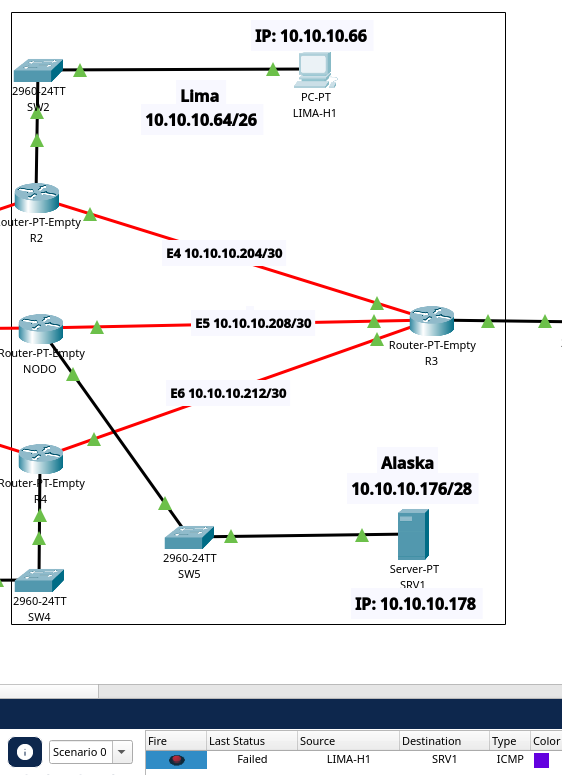

Vamos a bloquear todo el tráfico de la Red San Isidro para que no alcance al Servidor en Alaska, para ello iniciamos reconociendo la topología y su funcionamiento. Verificamos que está en RIP V2 y se está manejando VLSM en el diseño, es decir, tenemos máscara variable.

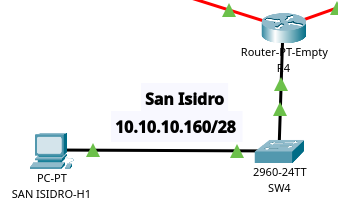

Identificamos la Red San Isidro

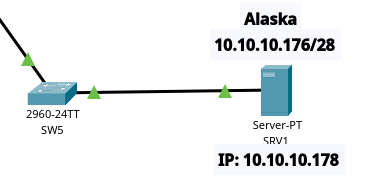

Identificamos la Red Alaska y su Servidor

Por regla general debemos aplicar una regla estándar en el router más cercano al destino.

El Router mas cercado al Servidor SRV1 en Alaska es el Nodo central y justamente es su puerta de enlace, nos dirigimos a él y ejecutamos.

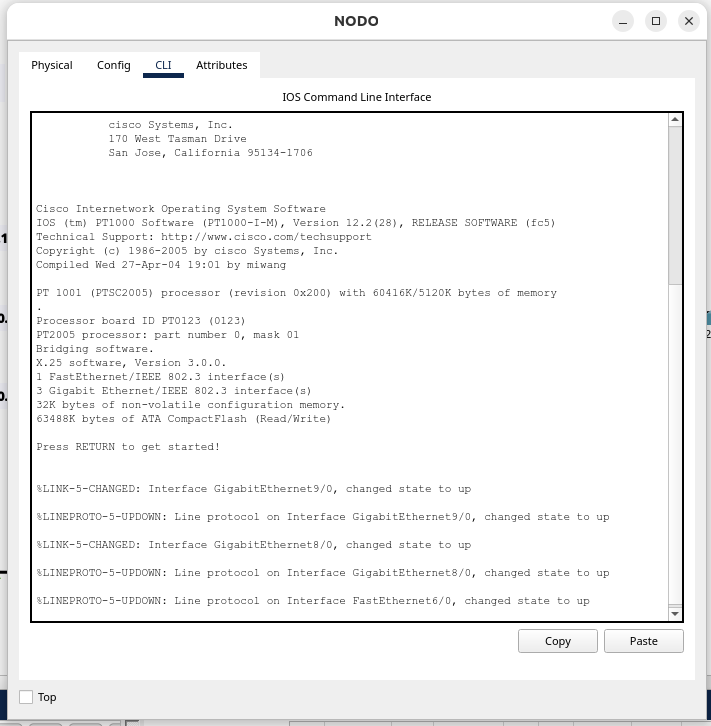

Ingresamos al Router (Nodo) en mod Configuración.

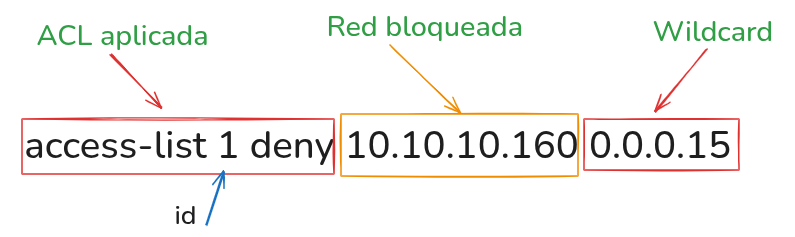

enableconf terminalCreamos una regla simple con ID 1 basándonos en las redes de nuestro laboratorio.

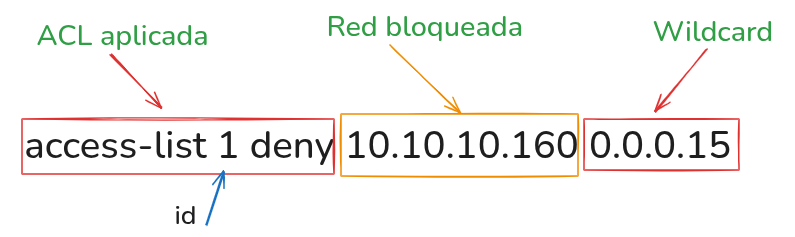

access-list 1 deny 10.10.10.160 0.0.0.15Donde…

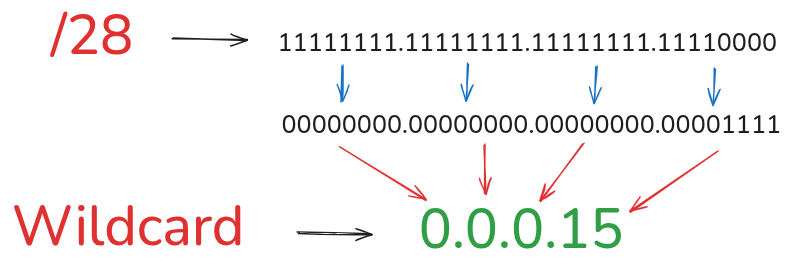

¿Qué es una Wildcard?

Una máscara Wildcard Cisco, es una máscara de bits que indica qué partes de una dirección de IP son relevantes para la ejecución de una determinada acción

Comúnmente se suele escuchar decir que la Wildcard es la inversa de la máscara, algo que puede ser entendible para experimentados, pero un poco confuso y hasta engañoso para quienes están arrancando en redes, ya que al pensar en máscara de red en una etapa temprana suele visualizarse en su connotación decimal.

Cuando se habla de Wildcard siempre se debe dejar bien en claro que se trata de la inversa de la máscara de red en su representación binaria.

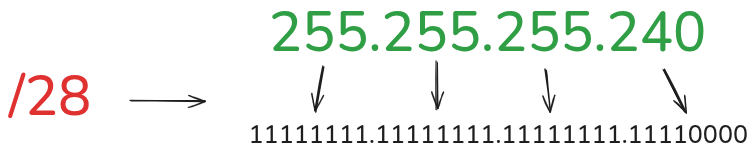

En nuestro laboratorio vemos que la máscara de San Isidro es /28 cuya representación decimal de 4 octetos es:

Para determinar la Wildcard de esta máscara tomaremos la representación en binario e invertimos los bits, quedándonos así:

Y esta es la Willdcard que acabamos de ingresar al crear nuestra regla ACL

La siguiente regla será permitir todo…

access-list 1 permit anyConfiguramos la tarjeta de red que manejará esta regla, para nuestro ejemplo es f/6…

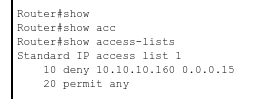

interface fastEthernet 6/0ip access-group 1 outSalimos del modo configuración del Router y verificamos:

show access-lists 1

Y listo, ya tienes tu regla simple construida, pasemos a verificar.

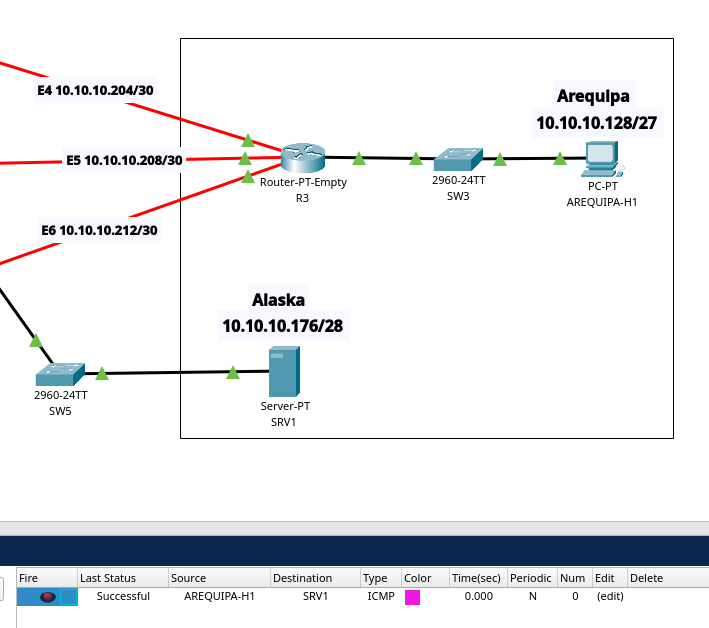

Como se ha bloqueado el acceso a la Red San Isidro, solo esta red no podrán llegar al equipo servidor en Alaska.

Probaremos mandando tráfico ICMP desde un equipo en Arequipa hacia el Servidor en Alaska, confirmando que el tráfico es exitoso.

Ahora probemos enviando tráfico ICMP desde San Isidro hacia nuestro servidor en Alaska considerando que deberá estar bloqueado por la regla que hemos implementado.

ACL Extendida

- Filtran tráfico basado en dirección IP de origen y destino, puertos, y protocolos.

- Rango de identificación: 100 – 199 (ACL numéricas) o ACL nombradas.

- Se aplican cerca del origen para evitar tráfico no deseado desde el inicio.

Pongámoslo a prueba…

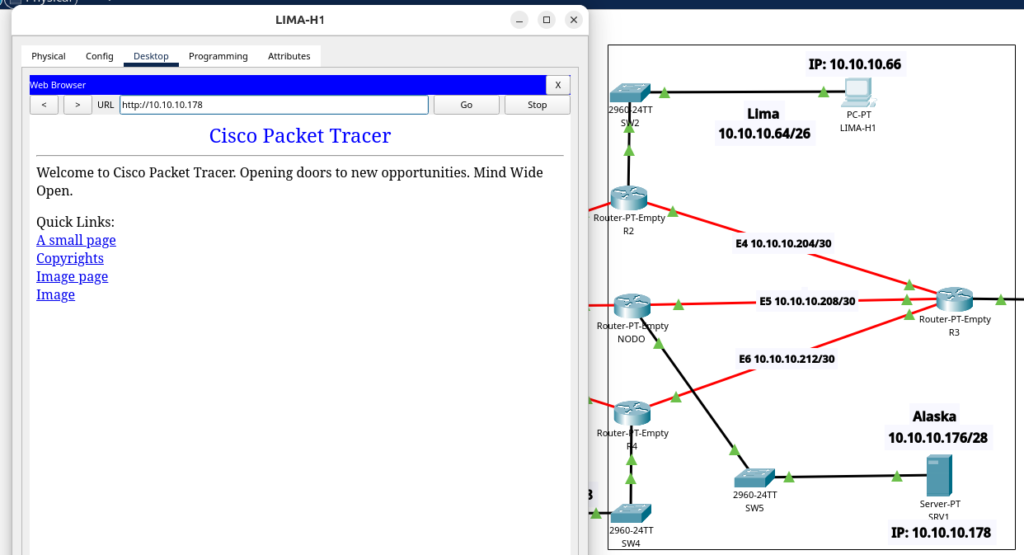

En esta ocasión vamos a bloquear solamente el tráfico ICMP desde el origen hacia el servidor SRV1 en Alaska, por lo cual, aunque bloqueemos el tráfico ICMP aún debería poder accederse a la web alojada en el servidor, ya que su tráfico es HTTP y no está siendo restringido.

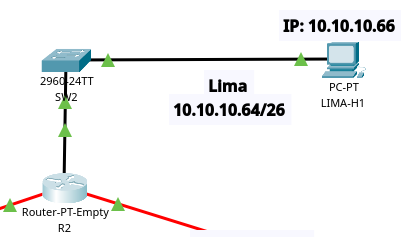

El origen en este caso será la red de LIMA.

El destino es nuestro servidor web SRV1 en Alaska.

Activamos el modo Dios e iniciamos con los comandos en el Router más cercano al Origen (para este escenario el Router de Lima)

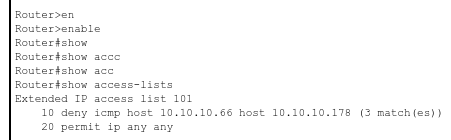

access-list 101 deny icmp host 10.10.10.66 host 10.10.10.178Permitimos todo el tráfico adicional.

access-list 101 permit ip any anyConfiguramos tarjeta de red que va a manejar nuestra regla avanzada.

inerface fastEthernet 6/0Adjuntamos regla

ip access-group 101 inEjecutamos un show access-lists

Y verificamos enviando tráfico ICMP al servidor confirmando que esta bloqueado.

Verificamos que, aunque está bloqueado el tráfico ICMP, desde Lima, aún podemos acceder al sitio web en el servidor de Alaska.

Listo eso es todo, informa a tu instructor que has completado el Laboratorio…

Buenas Prácticas

✅ Aplicar ACL estándar cerca del destino y ACL extendidas cerca del origen.

✅ Siempre terminar con deny any explícito para evitar tráfico no deseado.

✅ Usar show running-config y show access-lists para verificar reglas activas.

✅ Comentar reglas al usar ACL nombradas para facilitar administración.