Seguridad de Aplicaciones

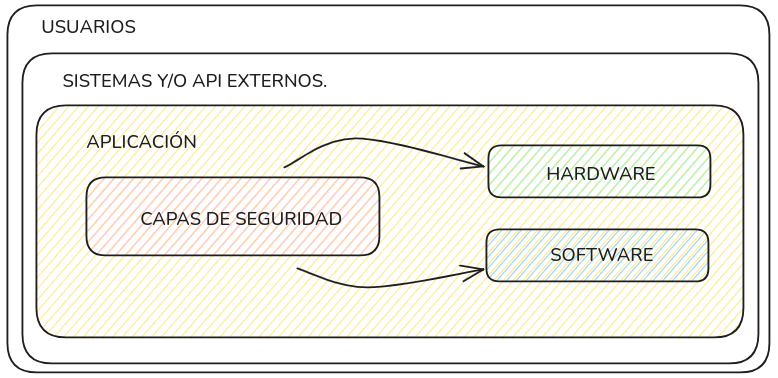

La seguridad de las aplicaciones se refiere a las medidas de seguridad, a nivel de aplicación, cuyo propósito es impedir el robo o el secuestro de datos o códigos dentro de la aplicación.

Abarca las consideraciones de seguridad que se deben tener en cuenta al desarrollar y diseñar aplicaciones, además de los sistemas y los enfoques para proteger las aplicaciones después de distribuirlas.

Definición

La seguridad de las aplicaciones se refiere al proceso de desarrollar, añadir y probar características de seguridad dentro de las aplicaciones para evitar vulnerabilidades de seguridad, amenazas, accesos y/o modificaciones no autorizadas.

Dado nuestro mundo altamente interconectado, donde aplicaciones y usuarios interactúan en redes globales y en muchos casos de acceso público, la seguridad de aplicaciones es altamente importante.

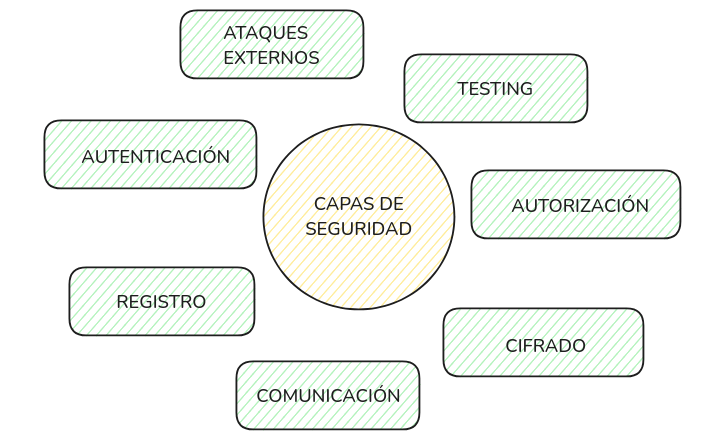

Tipos de seguridad de aplicaciones

Hoy en día existen un indeterminado número de tipos de seguridad de aplicaciones; sin embargo, los principales y fundamentales para todas las aplicaciones, son:

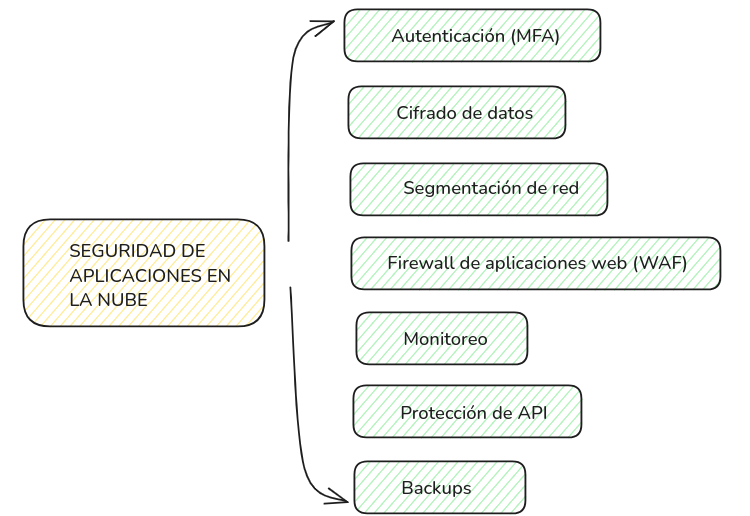

Seguridad de Aplicaciones en la Nube (Cloud)

La seguridad de aplicaciones en la nube requiere una combinación de técnicas y métodos específicos debido a la naturaleza distribuida y accesible del entorno cloud. A continuación se presentan algunos de los métodos más relevantes:

Seguridad de Aplicaciones Móviles

La seguridad de aplicaciones móviles implica proteger tanto los datos del usuario como la funcionalidad de la aplicación frente a amenazas como ataques de malware, pérdida de datos, y accesos no autorizados.

Seguridad de Aplicaciones Web

La seguridad de aplicaciones web abarca un incontable número de escenarios y técnicas de las cuales podemos destacar:

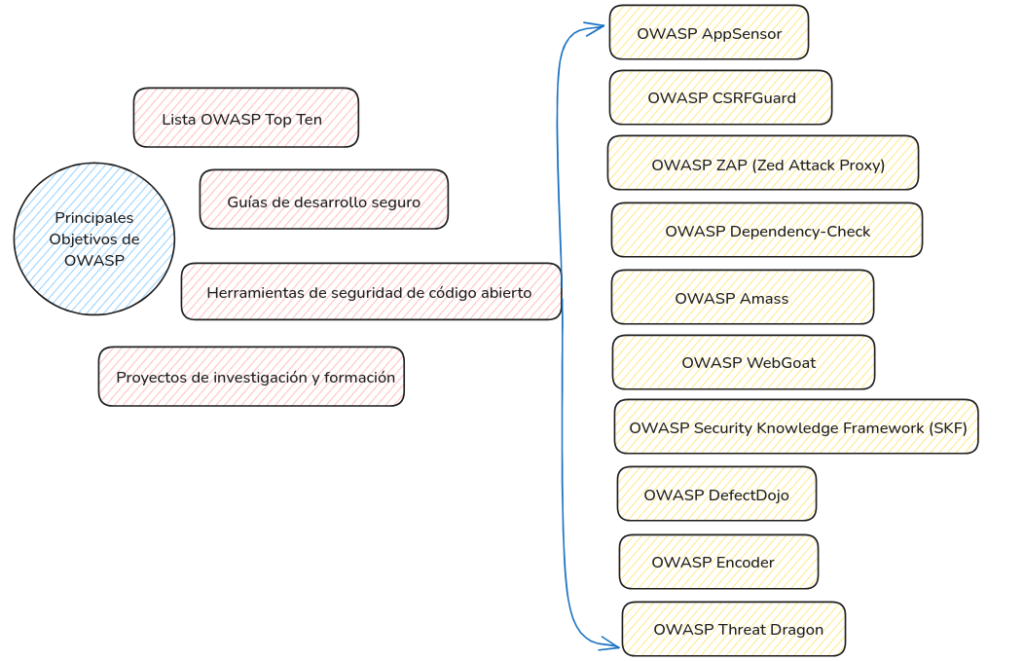

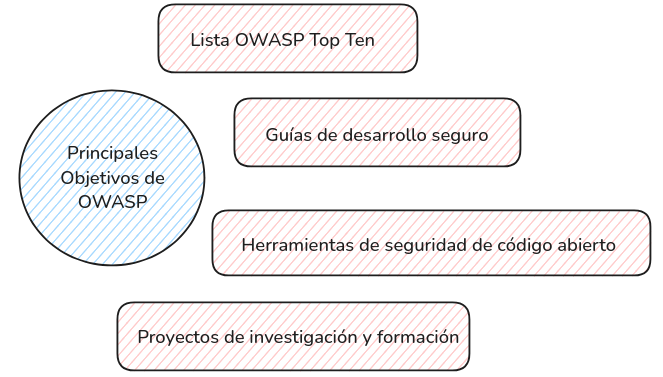

OWASP

OWASP (Open Web Application Security Project) es una organización sin ánimo de lucro dedicada a mejorar la seguridad del software. Fundada en 2001, OWASP se enfoca en crear conciencia sobre la seguridad en aplicaciones y en proporcionar recursos gratuitos que ayuden a desarrolladores, empresas y profesionales de seguridad a identificar, mitigar y solucionar vulnerabilidades de seguridad en el software.

Lista OWASP Top Tep – 10 Principales Vulnerabilidades

1. Control de Acceso Roto (Broken Access Control)

Se produce cuando los usuarios pueden acceder a áreas o realizar acciones sin los permisos adecuados. Esto puede permitir que usuarios no autorizados accedan a datos sensibles o realicen operaciones prohibidas.

2. Fallos Criptográficos (Cryptographic Failures)

Antes conocido como exposición de datos sensibles, este punto se centra en fallas en la protección de datos, como el uso incorrecto de algoritmos de cifrado, almacenamiento de datos sin cifrar o falta de cifrado en el tránsito de datos.

3. Inyección (Injection)

Incluye ataques como SQL Injection, donde los atacantes envían datos maliciosos que se interpretan como comandos. Si no se valida y filtra adecuadamente la entrada del usuario, esto puede permitir al atacante manipular la base de datos o ejecutar código malicioso.

4. Diseño Inseguro (Insecure Design)

Enfocado en la falta de arquitecturas y patrones seguros en el diseño de aplicaciones. Esto implica que el software carece de controles de seguridad desde su fase de diseño, dejando la aplicación vulnerable a ataques futuros.

5. Configuración de Seguridad Incorrecta (Security Misconfiguration)

Ocurre cuando la configuración del servidor o de la aplicación permite accesos o comportamientos no deseados, como dejar configuraciones predeterminadas o no restringir el acceso a áreas sensibles.

6. Componentes Vulnerables y Desactualizados (Vulnerable and Outdated Components)

Muchas aplicaciones dependen de componentes de terceros que pueden tener vulnerabilidades conocidas. Si estos no se mantienen actualizados, se pueden aprovechar para explotar el sistema.

7. Fallas de Identificación y Autenticación (Identification and Authentication Failures)

Engloba problemas con el manejo de credenciales, como contraseñas débiles, fallos en el proceso de autenticación, y gestión insegura de tokens de sesión, que permiten accesos no autorizados.

8. Fallos en Integridad de Software y Datos (Software and Data Integrity Failures)

Ocurre cuando no se garantiza la integridad del software y los datos críticos. Incluye la falta de controles en actualizaciones y dependencias externas, lo cual permite a los atacantes modificar software o inyectar código malicioso.

9. Fallas de Registro y Monitoreo de Seguridad (Security Logging and Monitoring Failures)

La falta de registro de eventos y monitoreo puede dificultar la detección de ataques y análisis de incidentes. Esto retrasa las respuestas ante amenazas y puede llevar a una mayor exposición de la aplicación a ataques continuos.

10. Falsificación de Peticiones del Lado del Servidor (Server-Side Request Forgery – SSRF)

Este ataque ocurre cuando una aplicación web puede ser engañada para que realice solicitudes HTTP no autorizadas a recursos internos o externos. Si la aplicación acepta URL externas sin validación, esto permite al atacante acceder a recursos sensibles o lanzar ataques de denegación de servicio.

Herramientas de Seguridad de Aplicaciones Web

OWASP ofrece y recomienda varias herramientas de código abierto para mejorar la seguridad en aplicaciones web. Estas herramientas abarcan una amplia variedad de áreas, desde pruebas de vulnerabilidad hasta el análisis de dependencias. Aquí están algunas de las herramientas más destacadas: